Rousseau, cosa c’è dietro lo screenshot di 4Chan del presunto pannello di controllo della piattaforma del M5s

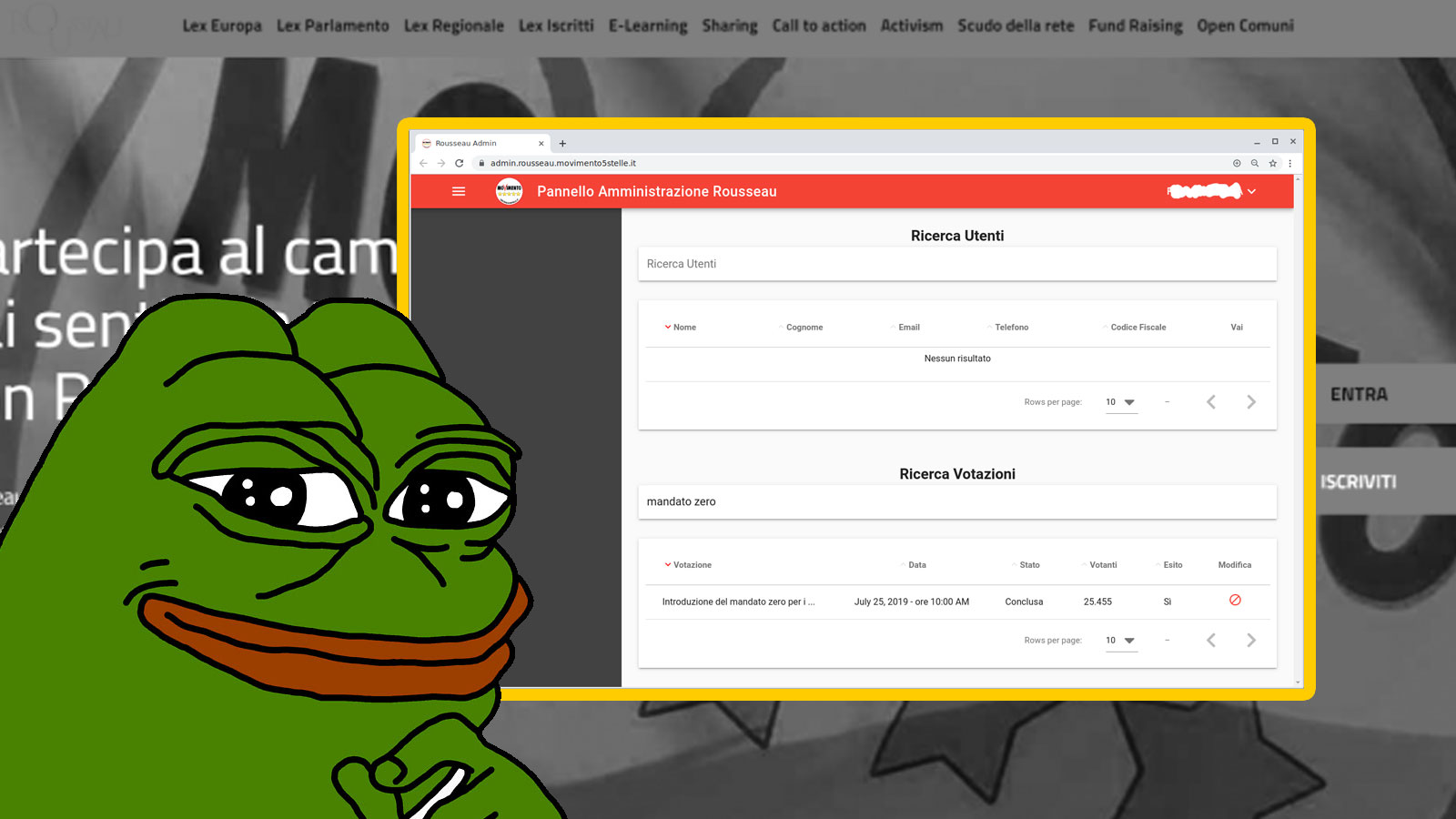

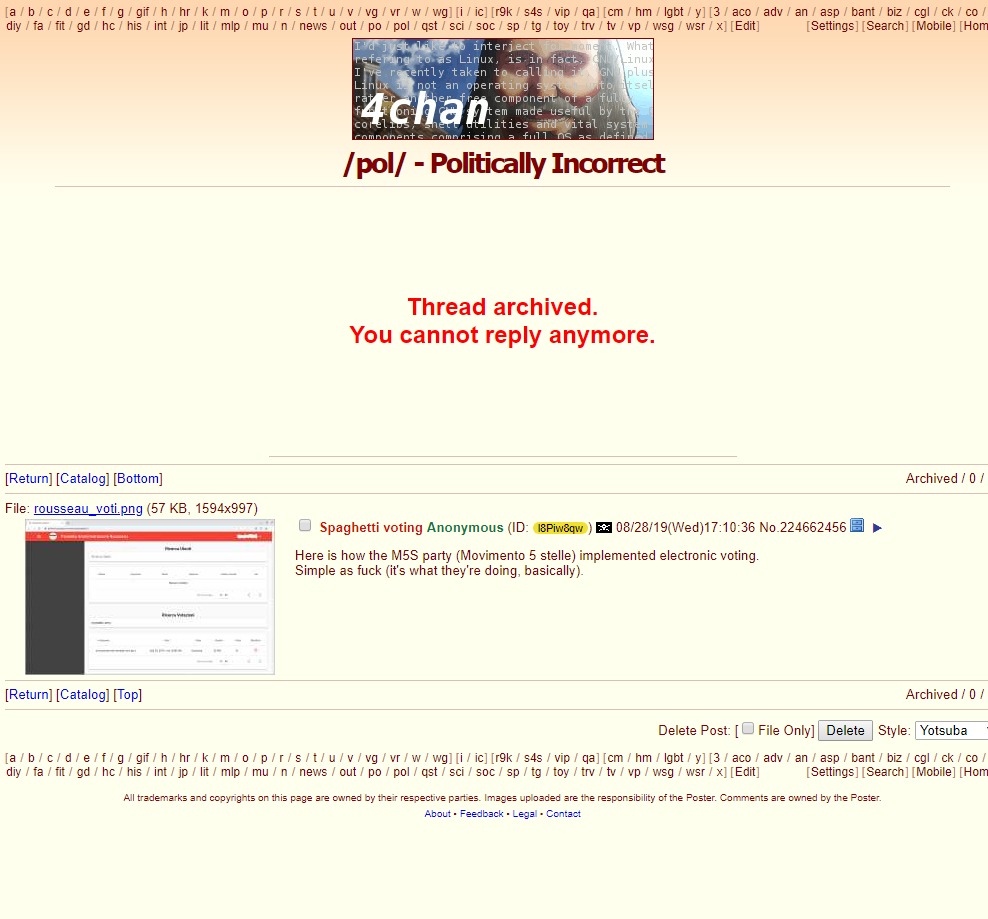

Il 28 agosto 2019 viene pubblicato su 4Chan una discussione intitolata «Spaghetti voting» con un curioso screenshot: un presunto pannello di controllo dell’amministratore della piattaforma Rousseau del Movimento 5 Stelle.

A parlarne è la giornalista Rosita Rijtano su Twitter dove riporta che, a seguito di un’analisi fatta da un Valentino R. (@valentinor78), forse si tratta di un fotomontaggio.

Vero o non vero, lo screenshot ha permesso di scoprire tutto un mondo dietro Rousseau.

Gli elementi dello screenshot

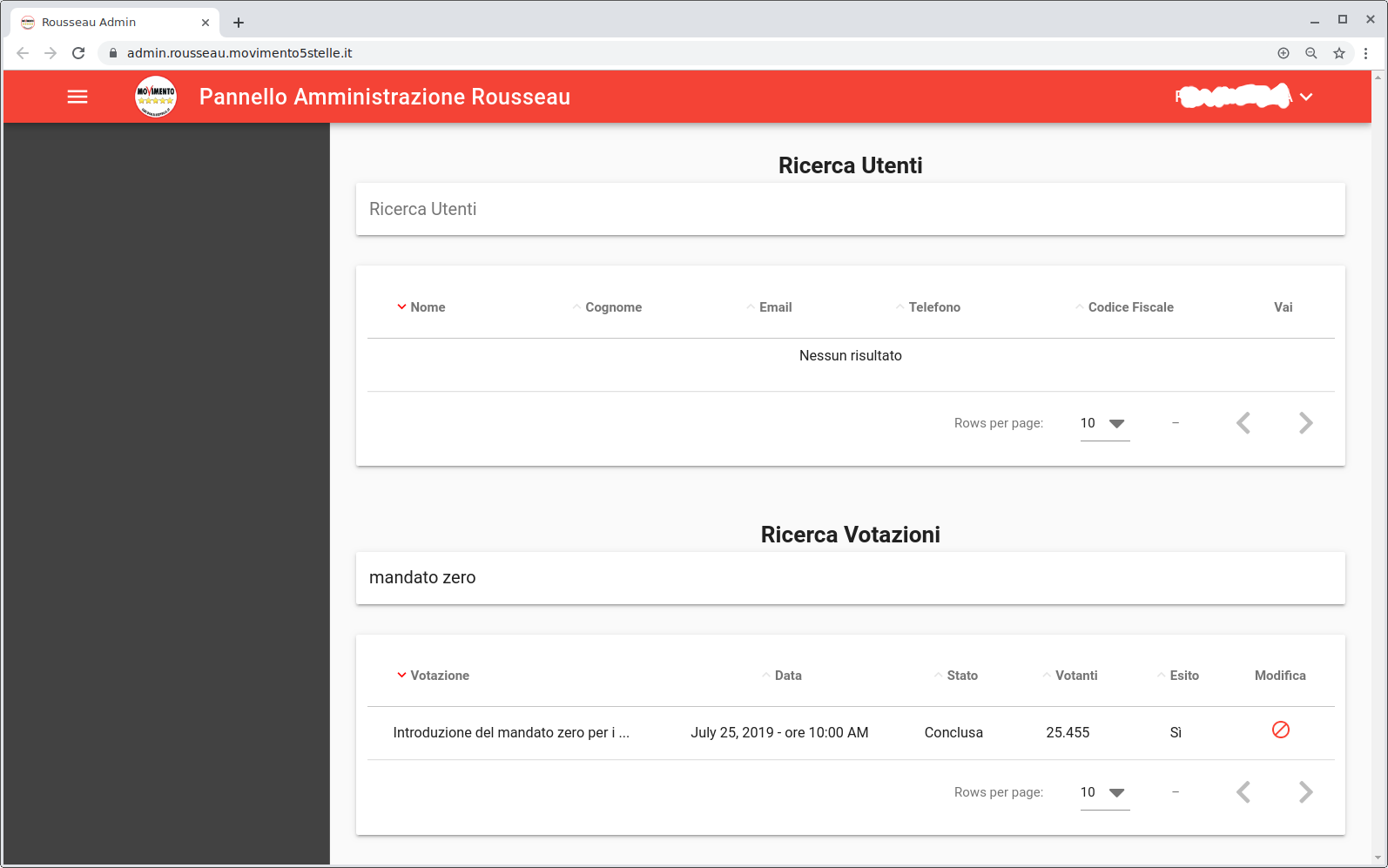

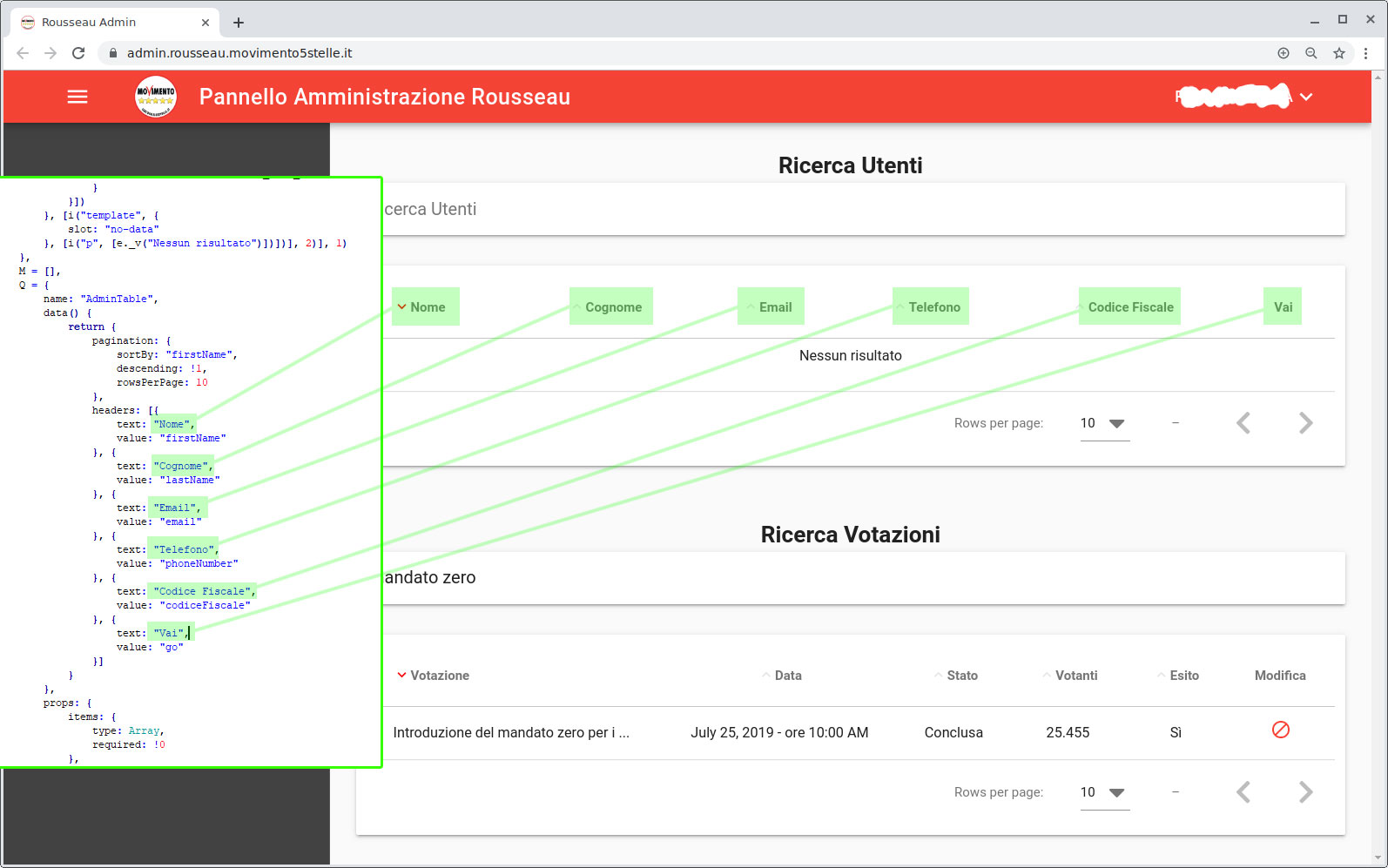

Ecco lo screenshot prelevato da 4Chan:

Possiamo notare che il nome in alto a destra del presunto utente admin è stato censurato. Ciò che possiamo notare sono i seguenti elementi:

- il sottodominio admin.rousseau.movimento5stelle.it;

- una ricerca delle votazioni con il risultato ottenuto digitando «mandato zero»;

- il risultato della ricerca che ritorna la votazione del 25 luglio 2019 alle ore 10:00 conclusa con 25.455 votanti. A destra un tasto «modifica» disabilitato.

L’indirizzo web

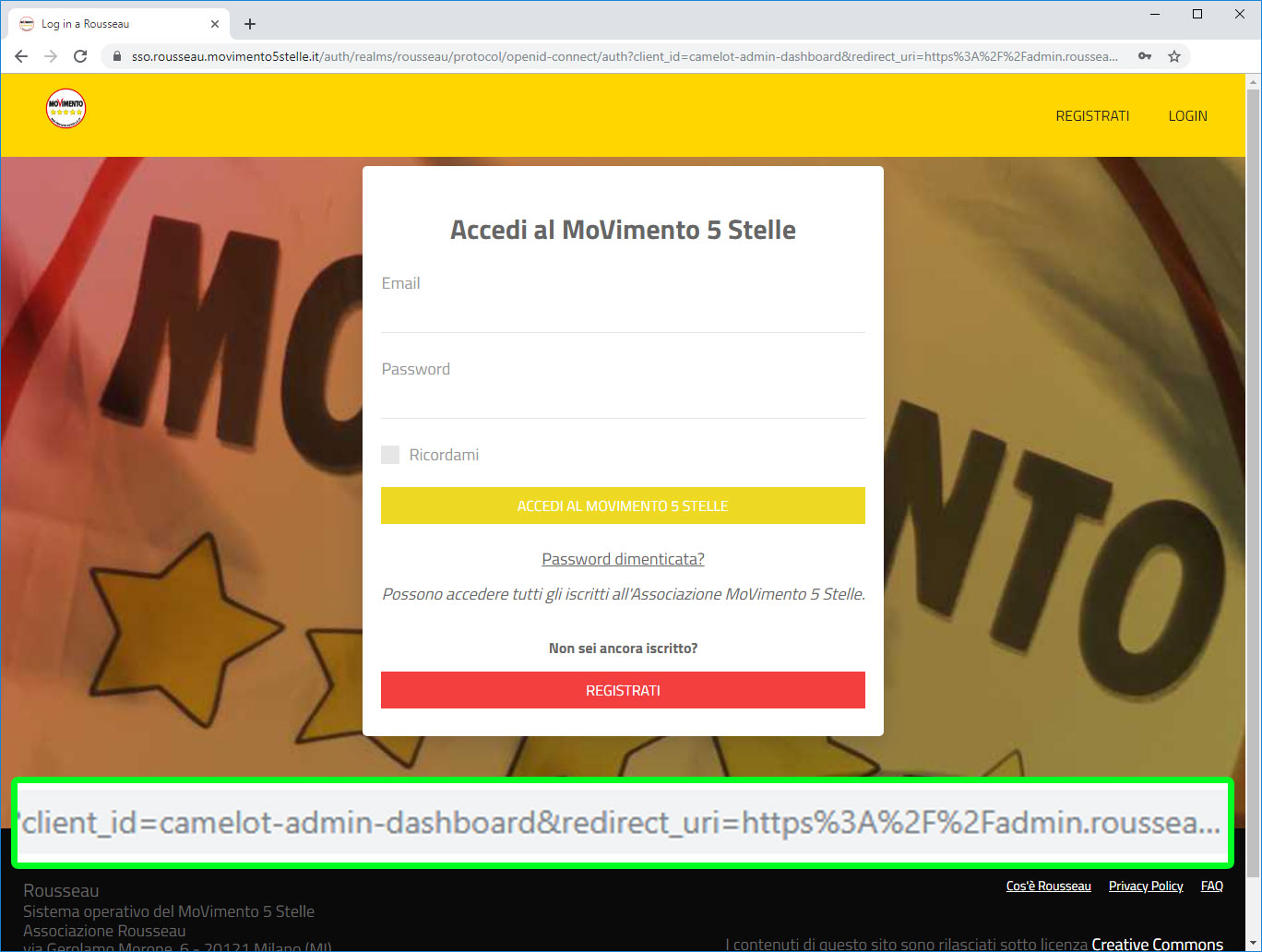

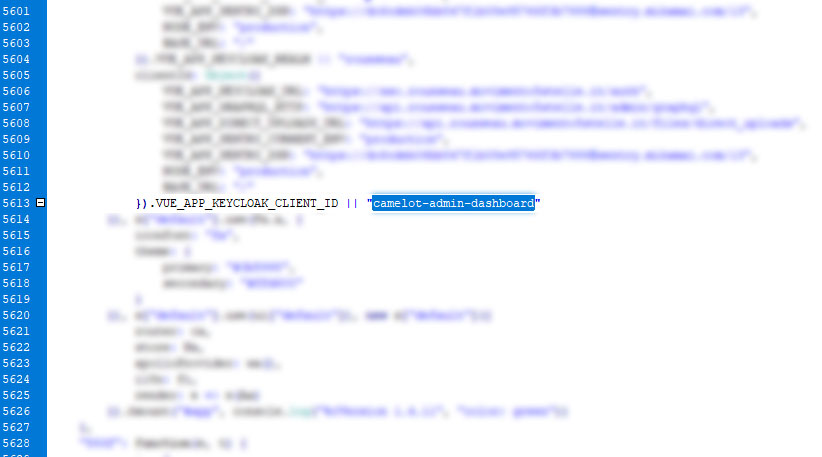

Se lo digitate sul vostro browser – o cliccate qui – venite rimandati alla schermata di login per Rousseau. Nell’url è presente una variabile: «client_id=camelot-admin-dashboard». Prima di proseguire è bene sapere che «camelot» è il template grafico usato su Rousseau.

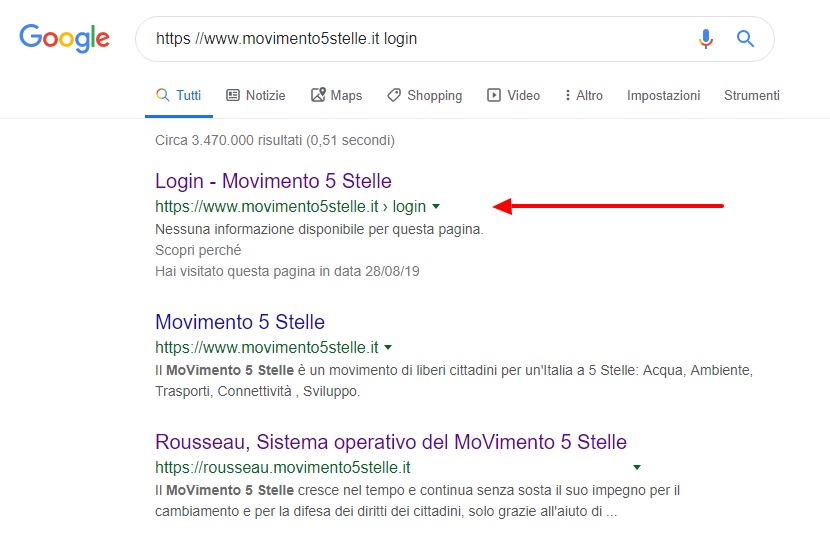

Questo potrebbe far pensare che si tratti di una variabile che serva ad accedere al pannello admin. Per fare una verifica si potrebbe provare ad accedere al vecchio login per la gestione dell’utente su Rousseau disponibile all’indirizzo Movimento5stelle.it/login.php.

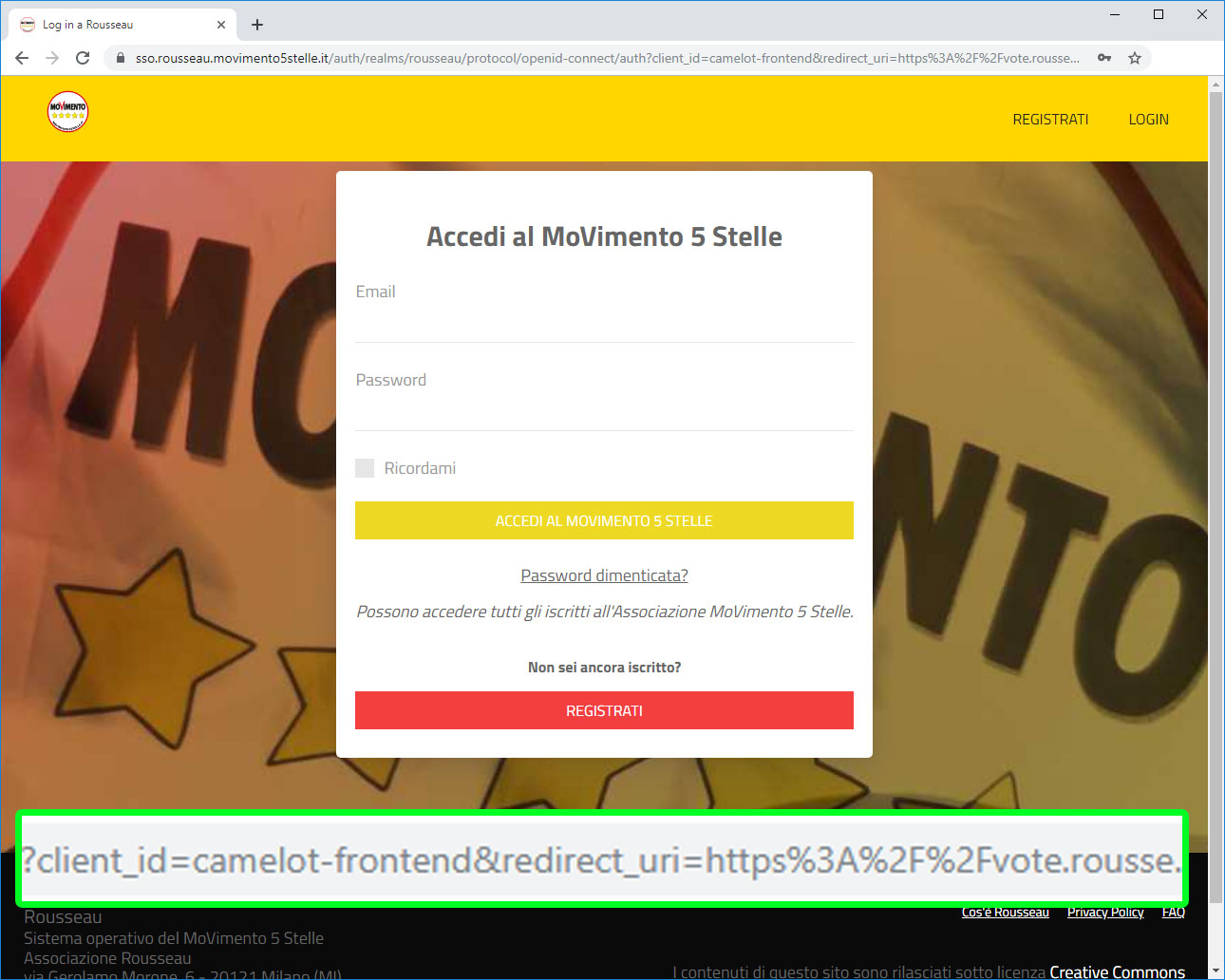

In questo caso la variabile riporta un altro valore, ossia «client_id=camelot-frontend» e non «client_id=camelot-admin-dashboard»:

Possibile che il sistema di redirect creato dagli sviluppatori di Rousseau riconoscano l’arrivo dall’indirizzo «admin.rousseau.movimento5stelle.it» facendo impostare quella variabile? Non sono cose che succedono a caso.

Il redirect

Rispetto a prima, nell’url è presente un’altra variabile che si occupa del redirect che risulta essere l’indirizzo a cui si viene rimandati una volta effettuato l’accesso correttamente. Nel caso dello screenshot di 4Chan si viene rimandati all’indirizzo «admin.rousseau.movimento5stelle.it» mentre nel caso della vecchia login a «vote.rousseau.movimento5stelle.it». Altro particolare interessante, ma per fare una verifica possiamo digitare «davide.rousseau.movimento5stelle.it» – clicca qui – per vedere il risultato: nessuno. Infatti otteniamo una schermata con la seguente dicitura: «Impossibile trovare l’indirizzo IP del server di davide.rousseau.movimento5stelle.it».

Digitando l’indirizzo Movimento5stelle.it/login.php venite reindirizzati a un altro indirizzo composto dal dominio «vote.rousseau.movimento5stelle.it» seguito da «redirect-keycloak-login». All’interno del codice HTML di quella pagina troviamo un file Javascript «app.8f25cda8.js» dove è presente la variabile con il valore «client_id=camelot-frontend». Una cosa diversa avviene digitando «admin.rousseau.movimento5stelle.it» dove il file Javascript è «app.28a8fbd4.js» e risulta vuoto. L’unica maniera per leggere il codice in chiaro è loggarsi a Rousseau stesso riscontrando proprio il valore «camelot-admin-dashboard». Dal codice è facile comprendere che utilizzano Keycloak, un programma Open Source per la gestione del login.

Il codice in chiaro è stato pubblicato su Github e riportato una breve analisi su Reddit.

I comandi presenti

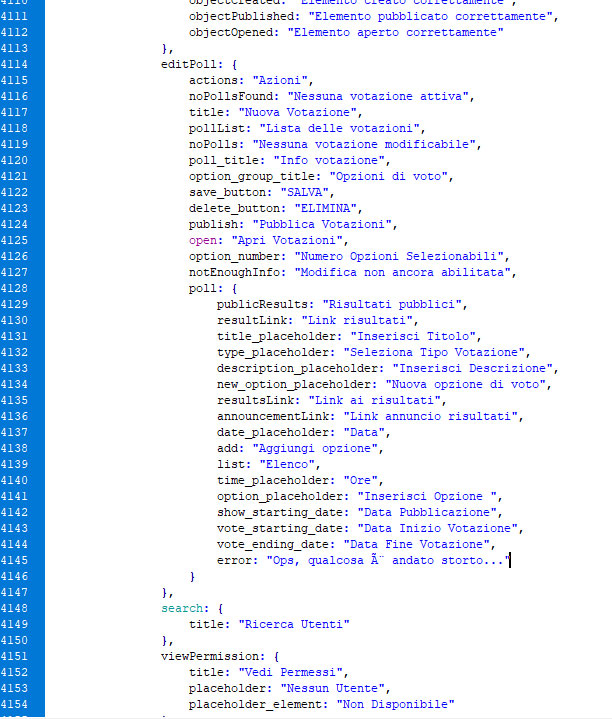

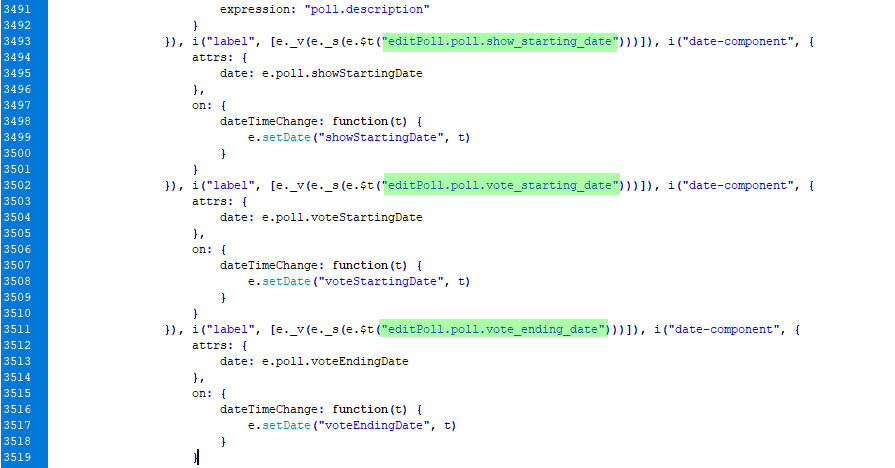

Nello screenshot è presente una ricerca delle votazioni e un tasto per la modifica della votazione sull’introduzione del mandato zero che risulta disabilitato. Dal codice Javascript ottenuto dall’indirizzo «admin.rousseau.movimento5stelle.it» è possibile leggere i comandi disponibili alla voce «editPoll»:

editPoll: {

actions: “Azioni”,

noPollsFound: “Nessuna votazione attiva”,

title: “Nuova Votazione”,

pollList: “Lista delle votazioni”,

noPolls: “Nessuna votazione modificabile”,

poll_title: “Info votazione”,

option_group_title: “Opzioni di voto”,

save_button: “SALVA”,

delete_button: “ELIMINA”,

publish: “Pubblica Votazioni”,

open: “Apri Votazioni”,

option_number: “Numero Opzioni Selezionabili”,

notEnoughInfo: “Modifica non ancora abilitata”,

poll: {

publicResults: “Risultati pubblici”,

resultLink: “Link risultati”,

title_placeholder: “Inserisci Titolo”,

type_placeholder: “Seleziona Tipo Votazione”,

description_placeholder: “Inserisci Descrizione”,

new_option_placeholder: “Nuova opzione di voto”,

resultsLink: “Link ai risultati”,

announcementLink: “Link annuncio risultati”,

date_placeholder: “Data”,

add: “Aggiungi opzione”,

list: “Elenco”,

time_placeholder: “Ore”,

option_placeholder: “Inserisci Opzione “,

show_starting_date: “Data Pubblicazione”,

vote_starting_date: “Data Inizio Votazione”,

vote_ending_date: “Data Fine Votazione”,

error: “Ops, qualcosa è andato storto…”

}

}

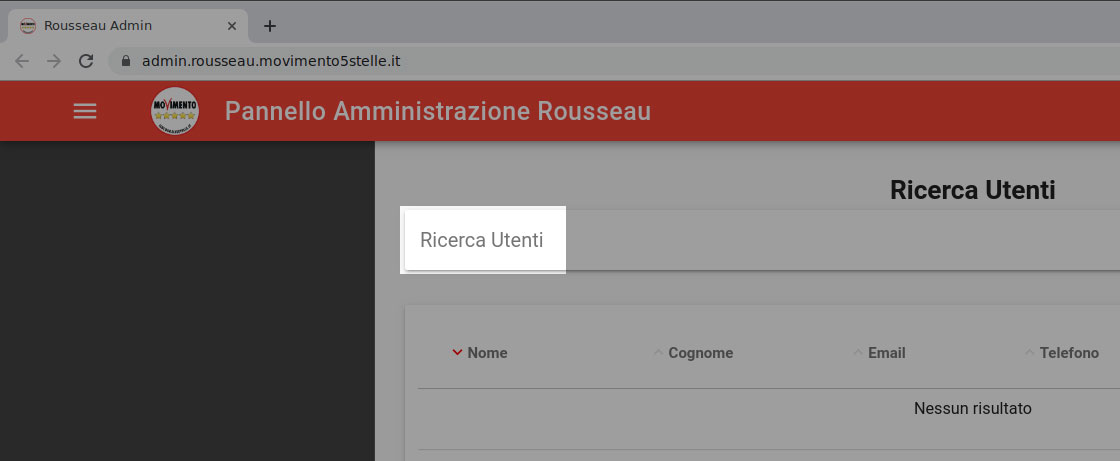

Poco sotto leggiamo anche un’altra voce che pare essere proprio quel «Ricerca Utenti» presente nello screenshot:

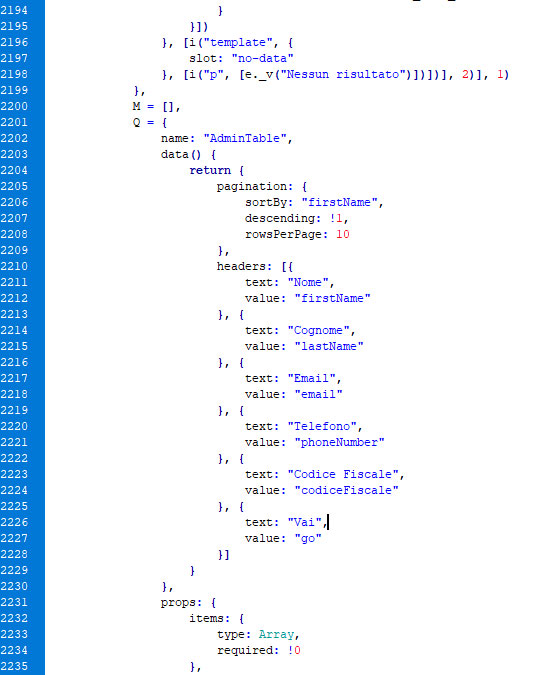

Sempre nello stesso codice Javascript è possibile leggere i nomi delle colonne relative alla tabella della ricerca utenti: Nome, Cognome, Email, Telefono, Codice Fiscale e infine un «Vai». Ecco il codice:

Eccoli in ordine di pubblicazione:

Non si riscontrano, invece, i campi della tabella delle votazioni così come non si trova alcun valore «ricerca votazioni». Tuttavia ci sono dei campi dove si intuisce la possibilità di modificare le votazioni, ma a quanto si legge pare che si possa solo lavorare sui campi «titolo» e «descrizione» così come per creare o cancellare le stesse. Niente che faccia pensare a un sistema per manipolare il voto.

I dubbi su un fotomontaggio

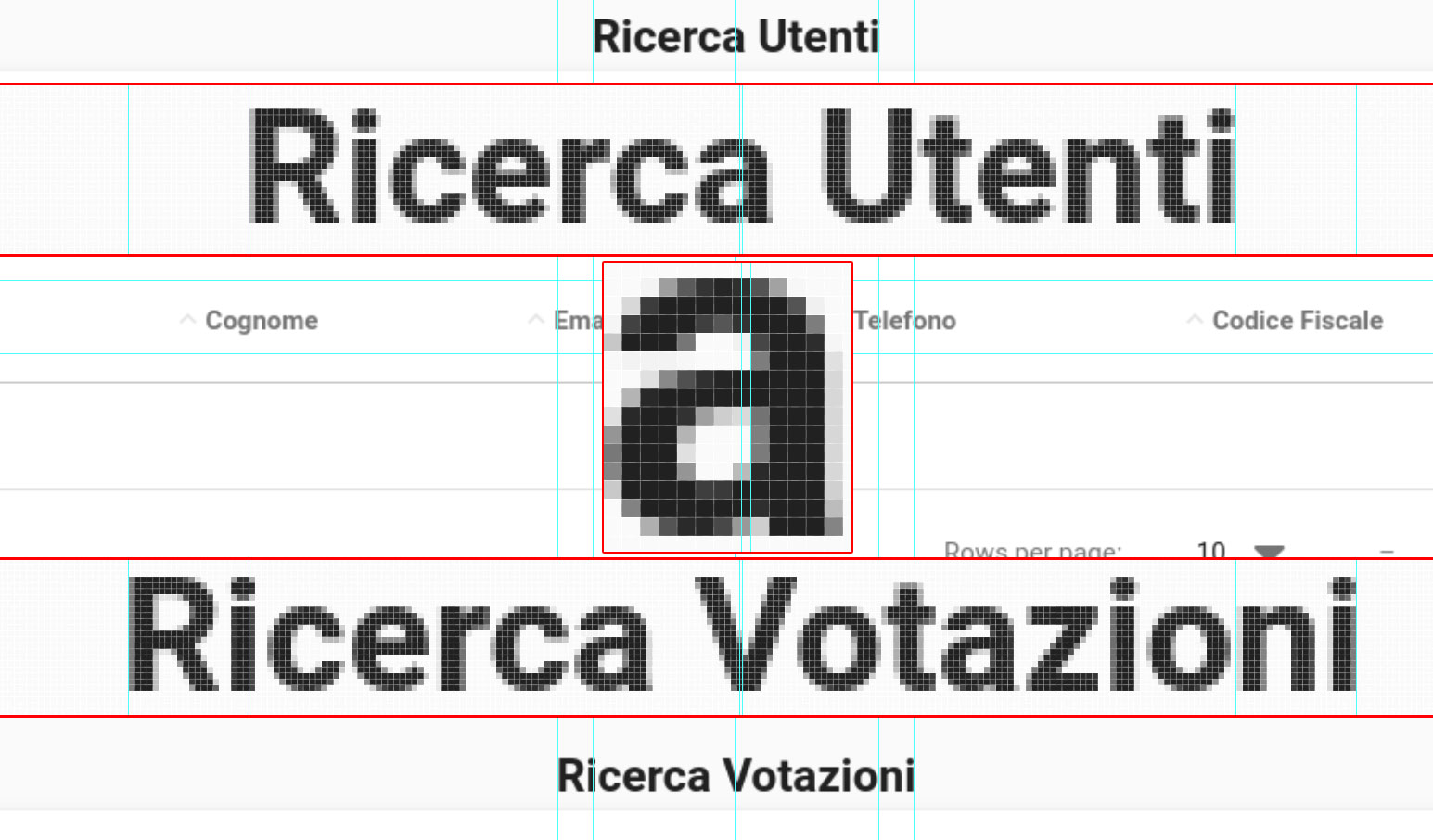

Aprendo lo screenshot con Photoshop ho avuto modo di controllare se ci sono anomalie. In primo luogo ho voluto vedere gli allineamenti dei diversi elementi presenti partendo dai titoli delle ricerche «Ricerca Utenti» e «Ricerca Votazioni». In una normale pagina HTML i due elementi dovrebbero essere centrati nella pagina e il loro «centro» dovrebbe essere lo stesso. A una prima occhiata non coincidono:

Qui è più visibile il dettaglio presente nella lettera «a» di «Ricerca Utenti» dove sono presenti le due linee che segnano il punto centrale dei due titoli. C’è una differenza visibile solo effettuando questo test.

Al momento risulta essere l’unico elemento strano nello screenshot pubblicato su 4Chan perché per il resto non sono presenti casi simili: le colonne sono allineate, così come gli altri elementi.

Conclusioni

Si può sostenere che l’indirizzo «admin.rousseau.movimento5stelle.it» risulti attivo e funzionante tanto da poter ulteriormente sostenere che non sia stato inventato dal nulla da chi ha diffuso lo screenshot su 4Chan. In merito a quest’ultimo non è al momento possibile verificarne la veridicità, ma certo è che ha portato a scoprire tutto quello che è stato riportato in questo articolo e dunque qualcuno – un iscritto – era a conoscenza almeno dei codici. Pubblicarlo su 4Chan è stata molto probabilmente una provocazione.